| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 |

- Web Hacking

- 고전 암호

- 사설망

- Command Injection

- 보안 솔루션

- web

- Cross Site Scripting

- Crypto

- security

- firewall

- Web Hack

- packet

- MISC

- SOLUTION

- 비즈네르

- It

- Zerto Trust Architecture

- Cryptography

- ZTA

- 가상 사설망

- dvwa

- Steganography

- 보안

- OpenVPN

- hping

- hacking

- network

- Zero Trust Model

- write up

- Web Application Firewall

- Today

- Total

어 나 정현욱.

방화벽 ( FireWall ) 본문

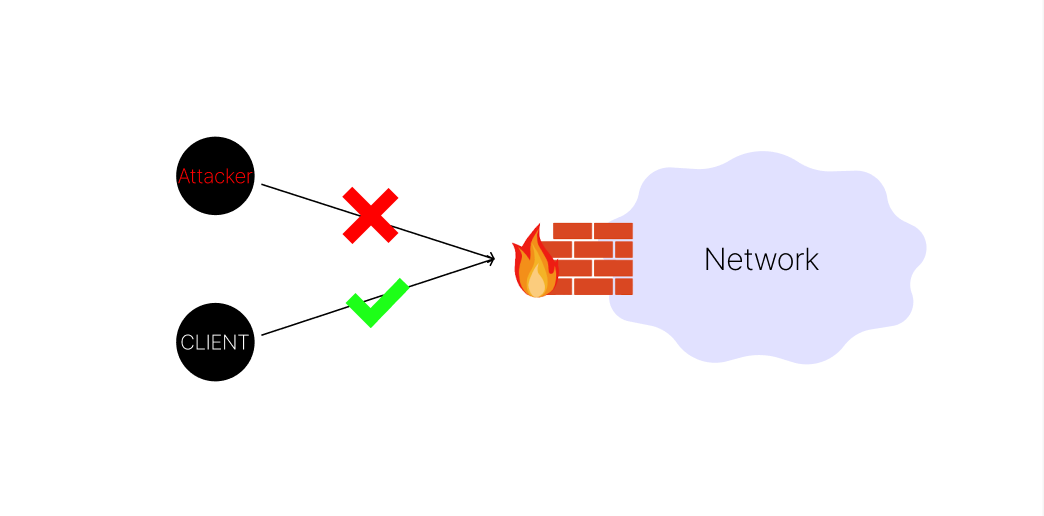

방화벽이란 ?

우리가 실생활에서 사용하는 방화벽의 의미는 불을 막는 벽을 뜻합니다.

하지만 네트워크에서 사용하는 방화벽의 의미는 다음과 같습니다.

네트워크에서 바라지 않거나 인증되지 않은 통신을 막도록 설계된 프로그램이나 HW를 말한다.

방화벽의 분류

1 - 패킷 필터 방화벽

- 미리 세워둔 정책에 따라 패킷을 필터링

- 전송, 네트워크 계층에 해당하는 방화벽

패킷 필터 방화벽의 기능으로는 다음과 같은 기능이 있습니다.

- FORWARD : 패킷을 의도한 목적지로 보내줍니다.

- DROP : 해당 패킷을 거부하고, 폐기합니다.

- REJECT : DROP과 비슷하지만 REJECT는 요청에 대한 거부 패킷을 보내줍니다.

- LOG : 네트워크로 접근하는 패킷의 정보를 기록합니다.

- NAT : NAT(Network Address Translation) 기능을 제공합니다.

패킷 필터 방화벽은 다음과 같은 문제점이 있습니다.

1. 일반 사용자는 정책 설정의 어려움이 있다.

- 패킷 필터 방화벽의 정책 설정은 네트워크 지식을 필요로 하기 때문에 일반 사용자가 하기에는 어려움이 있습니다.

2. 라우터의 성능을 저하시킨다.

- 방화벽에 적용시킨 정책이 많아지게 되면 과부하가 걸리고 성능이 떨어지게 됩니다.

3. 패킷 우회 가능성이 있다.

- 오직 정책 기반으로 필터링을 하기 때문에, 우회하는 패킷은 필터링을 하지 못합니다.

2 - 상태 기반 방화벽

- 패킷 필터 방화벽과 마찬가지로 패킷 정보를 기록하지만, 연결 추적 기능이 추가됐습니다.

- TCP 순서 번호를 추적해서 순서번호를 이용한 세션 하이재킹을 방어합니다.

- 상태 정보 테이블을 관리합니다.

상태 기반 방화벽의 작동원리는 다음과 같습니다.

1. 데이터 링크 계층에서 SYN 패킷을 전송받으면 접근제어 정책에 의해 상태 테이블에 남겨 접근 허용여부를 결정합니다.

2. 접근이 금지된 패킷일 경우 로그를 저장 후, 전송을 수행하지 않고 허용된 패킷은 네트워크 계층으로 전송합니다.

3. SYN 패킷이 아닐 경우, 상태 테이블의 패킷 정보 여부를 검사하고,

존재하면 네트워크 계층으로 전송, 정보가 존재하지 않으면 접근제어 정책에 따라 전송 여부를 결정합니다.

3 - 애플리케이션 레벨 게이트웨이

- 다른 말로 Proxy Server 방식이라고도 합니다.

- L7까지 검사를 진행합니다

- 각 서비스마다 프록시 데몬이 존재합니다.

애플리케이션 레벨 게이트웨이의 특징은 다음과 같습니다.

- 매우 높은 보안정책 실현 및 바이러스 검사와 같은 부가적인 기능을 제공합니다.

- 외부와 내부 네트워크 간 직접적인 패킷 교환이 일어나지 않기 때문에 보다 안전합니다.

- L7에서 동작하므로 네트워크에 많은 부하를 줄 수 있습니다.

- 새로운 서비스를 제공하기 위해선 새로운 데몬이 필요합니다.

4 - 회선 레벨 게이트웨이

- 서비스 별로 데몬이 나누어져 있지 않고, 공용 프록시 데몬이 존재합니다.

- L5와 L7 사이에서 동작합니다.

- SOCKS 프록시 접속 프로토콜을 사용합니다.

회선 레벨 게이트웨이의 특징은 다음과 같습니다.

- 내부의 IP 주소를 숨길 수 있어, 내부의 호스트를 보호할 수 있습니다.

- 서킷 게이트웨이를 인식할 수 있는 수정된 클라이언트 프로그램이 필요합니다.

- 애플리케이션 레벨 게이트웨이에 비해 처리속도가 빠른 대신, 깊은 검사 기능을 제공하지 않습니다.

방화벽 시스템 구축 유형

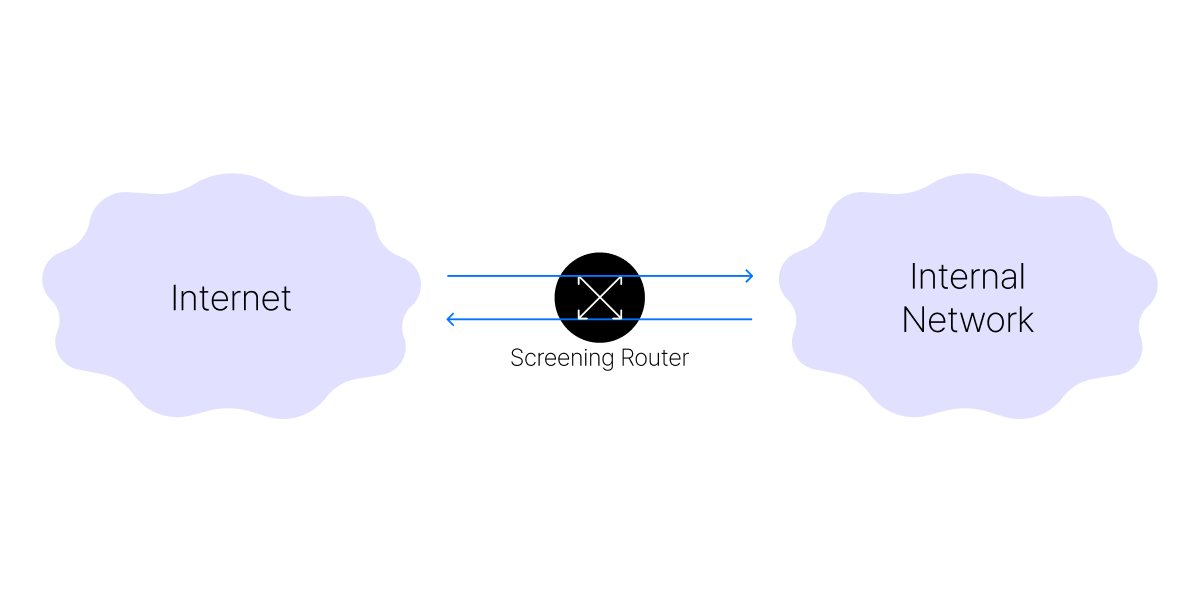

스크리닝 라우터 ( Screening Router )

IP 패킷 라우팅 기능과 동시에 TCP/IP 정보 기반으로 패킷 필터링을 하는 방식입니다.

장점으로는 구축 비용이 저렴하고, 패킷 필터링 속도가 빠르다는 점과

네트워크 계층에서 동작하기 때문에 클라이언트와 서버에 간섭이 없다는 점이 있습니다.

단점으로는 비교적 낮은 계층에서 동작하기 때문에 한정된 기준으로 접근 제어가 가능하다는 점과

분석을 위한 트래픽 정보가 제한적이며, 로깅 기능이 미흡하다는 점이 있습니다.

베스천 호스트 ( Bastion Host )

내부, 외부 네트워크 사이에 게이트웨이 역할의 독립된 시스템으로 구성하는 방식입니다.

장점으로는 다양한 트래픽 정보를 수집하고, L7 계층의 공격에도 대응이 가능하다는 점과

트래픽 정보에 대한 로깅과 감시가 용이하다는 점이 있습니다.

단점으로는 외부 네트워크와 접점에 위치하여 불법 침입자들의 공격 목표가 될 수 있다는 점과

Bastion Host 자체가 침해되는 경우 전체적으로 보안에 큰 문제가 발생한다는 점이 있습니다.

이중 홈 게이트웨이 ( Dual-Homed Gateway )

두개의 네트워크 인터페이스를 Bastion host를 이용하여 구성하는 방식입니다.

장점으로는 외부, 내부 네트워크를 완전히 물리적 분리가 가능하다는 점과

트래픽 정보를 수집 가능하며 트래픽 정보의 로깅과 감사가 용이하다는 점이 있습니다.

단점으로는 프로토콜 및 서비스에 대한 개별적 모듈이 필요하여 구성이 복잡하다는 점과

Bastion host의 장애와 침해가 발생하는 경우 서비스에 치명적 문제가 발생한다는 점이 있습니다.

스크린드 호스트 게이트웨이 ( Screened Host Gateway )

외부 네트워크로부터 유입되는 트래픽을 Screening router에서 먼저 패킷 필터링한 후,

Bastion host 에서 2차 보안정책을 적용하도록 구성하는 방식입니다.

장점으로는 2단계에 걸친 방어가 가능하여 보안성 향상과 시스템 부하를 분산할 수 있다는 점과

네트워크 계층과 어플리케이션을 분리하여 효과적인 보안정책 구현이 가능하다는 점이 있습니다.

단점으로는 Screening router가 침해시 Bastion host를 우회하여 내부 네트워크에 접근 가능하다는 점과

구성이 복잡하고 구축 비용이 많이 든다는 점이 있습니다.

스크린드 서브넷 게이트웨이 ( Screened Subnet Gateway )

외부 네트워크와 내부 네트워크 사이에 DMZ (Demiliterized Zone)을 구성하는 방식입니다.

장점으로는 위에 설명한 구축 유형의 장점을 모두 가지며 구성의 융통성이 높다는 점과

DMZ 구성을 통해서 Defense in Depth 구현과 계층적 보안정책 적용이 가능하다는 점이 있습니다.

단점으로는 다른 구축유형에 비교하여 시스템 구성이 복잡하고, 장애 포인트가 증가됬다는 점과

구축비용이 높고, 여러 단계 보안정책 구성으로 관리가 복잡하다는 점이 있습니다.

'Network' 카테고리의 다른 글

| TTL ( Time To Live ) (2) | 2023.07.14 |

|---|---|

| DoS / DDoS 개념 및 실습 (22) | 2023.07.11 |

| VPN은 이상한 거 볼 때 쓰는게 아닙니다. (2) | 2023.06.30 |

| OSI 7계층 아직도 모르면 이거 봐라 ㅋㅋ (13) | 2023.06.29 |